在内部网络环境中部署证书颁发服务一般有两种,Windows提供的AD CS和Linux提供的OpenSSL,AD CS提供了开箱可用的证书颁发服务,能与微软全家桶进行较好的配合,而OpenSSL则更具灵活性,适用于具有二次开发能力的大型互联网企业。

本次案例我们将部署AD CS中的独立CA,在尽可能小的影响下为内部网络增加证书颁发服务。

我们将使用到以下两台全新安装的机器,分别为

- 用于提供证书签发服务的

standalone-ca- 该机器IP为

10.0.0.4,子网掩码为255.255.255.0 - 操作系统为

Windows Server 2019

- 该机器IP为

- 用于作为申请证书签发客户机的

web-server- 该机器IP为

10.0.1.7,子网掩码为255.255.255.0 - 操作系统为

Windows Server 2019

- 该机器IP为

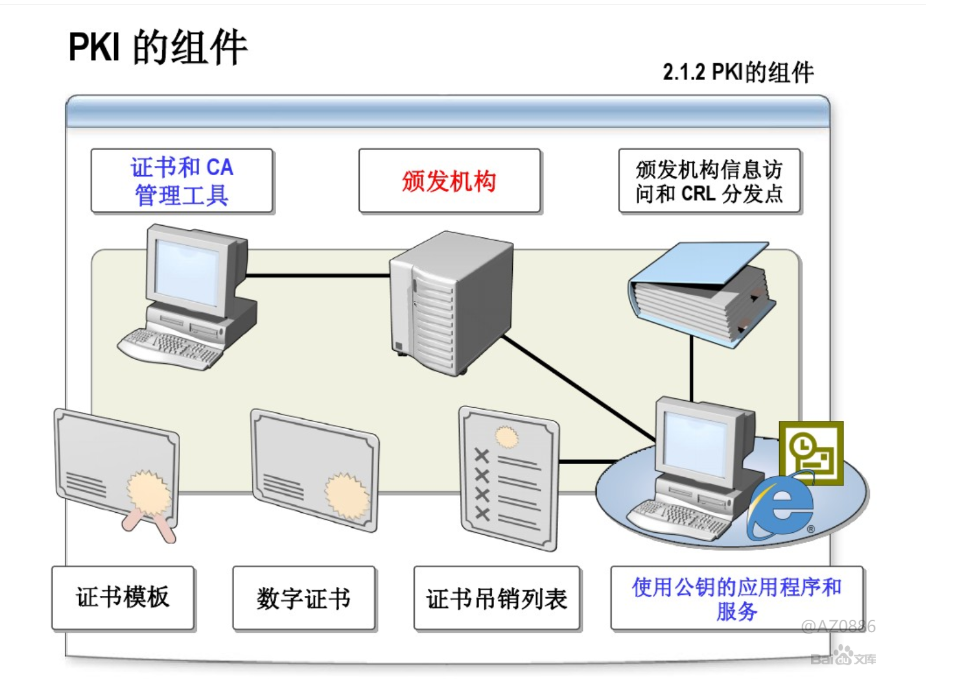

PKI系统组件可参考下图

AD CS初始化

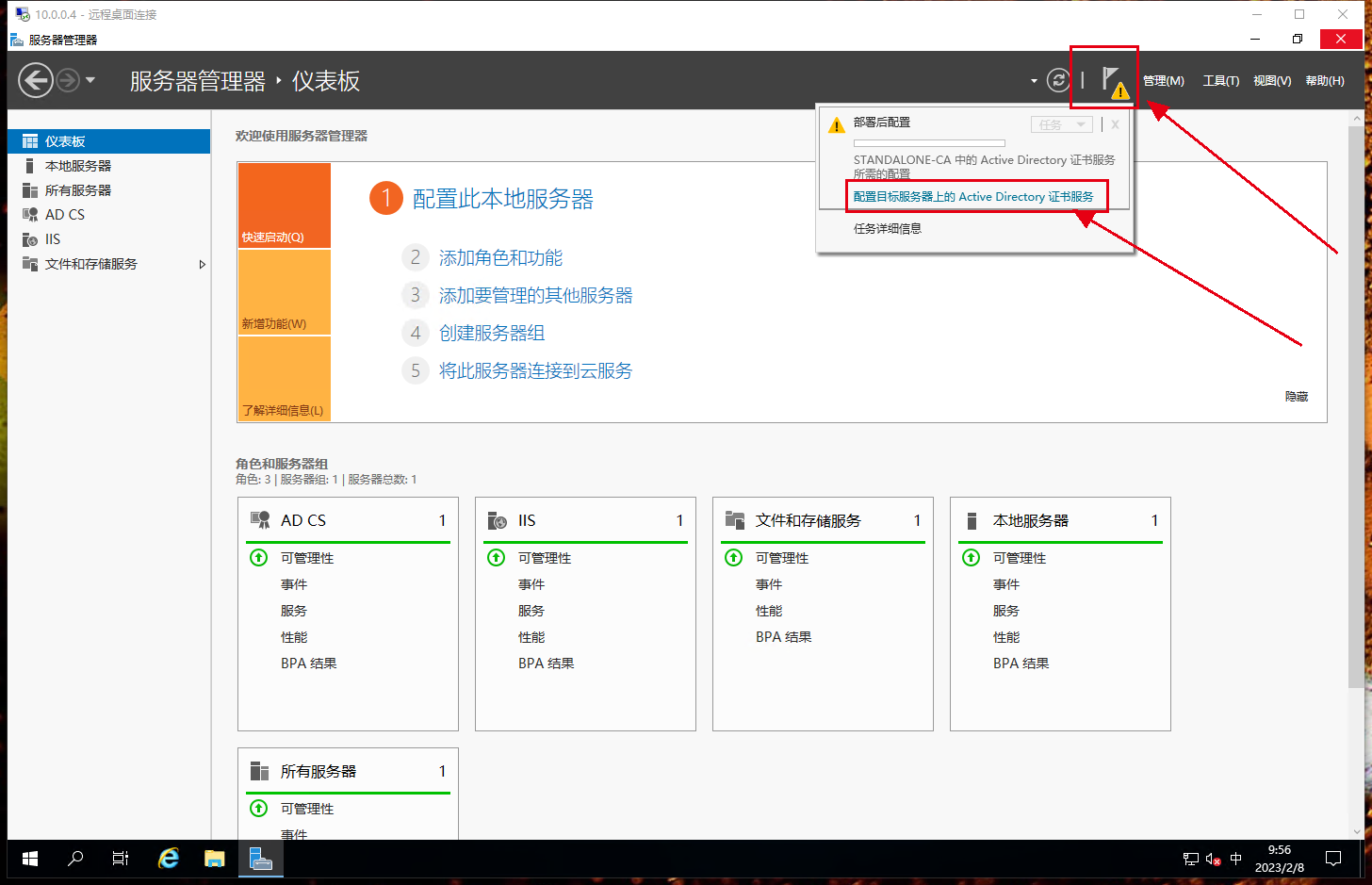

下面我们会为已经完成[环境预配置](#为standalone-ca添加Active Directory 证书服务)的standalone-ca配置Active Directory证书服务。

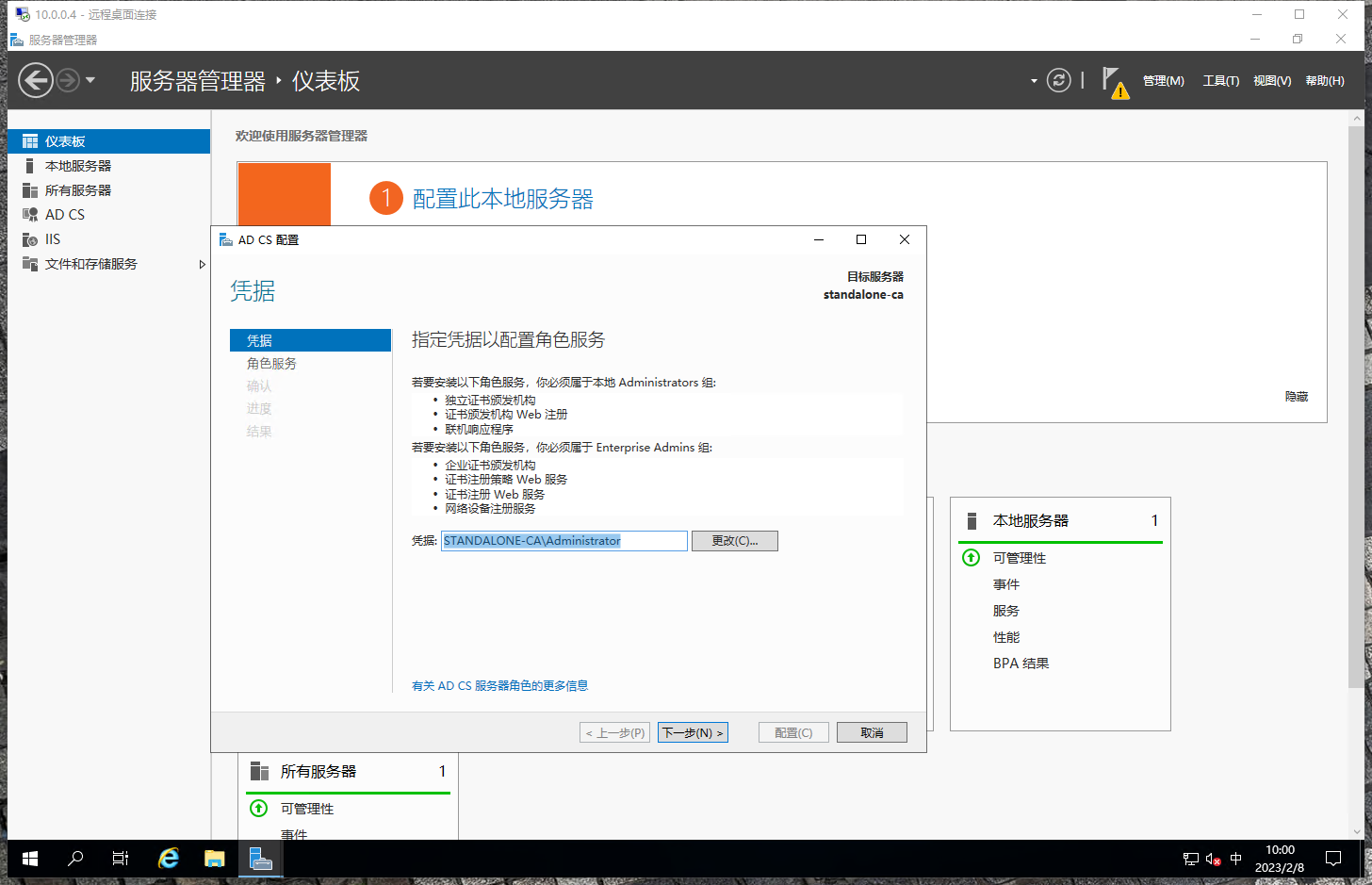

打开服务器管理器,点击右上角通知图标,打开配置目标服务器上的Active Directory证书服务

点击下一步

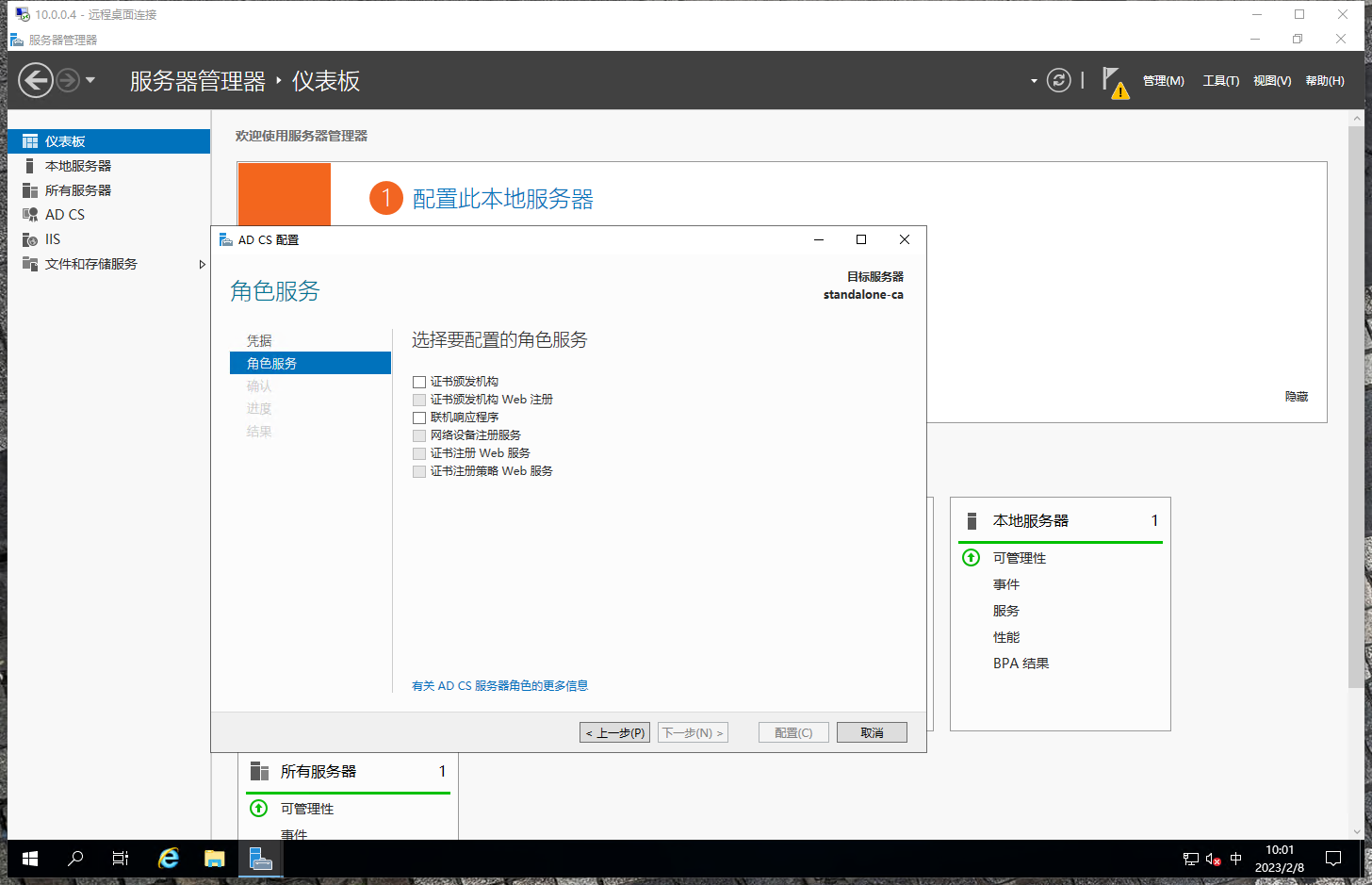

勾选证书颁发机构和联机响应程序,然后点击下一步

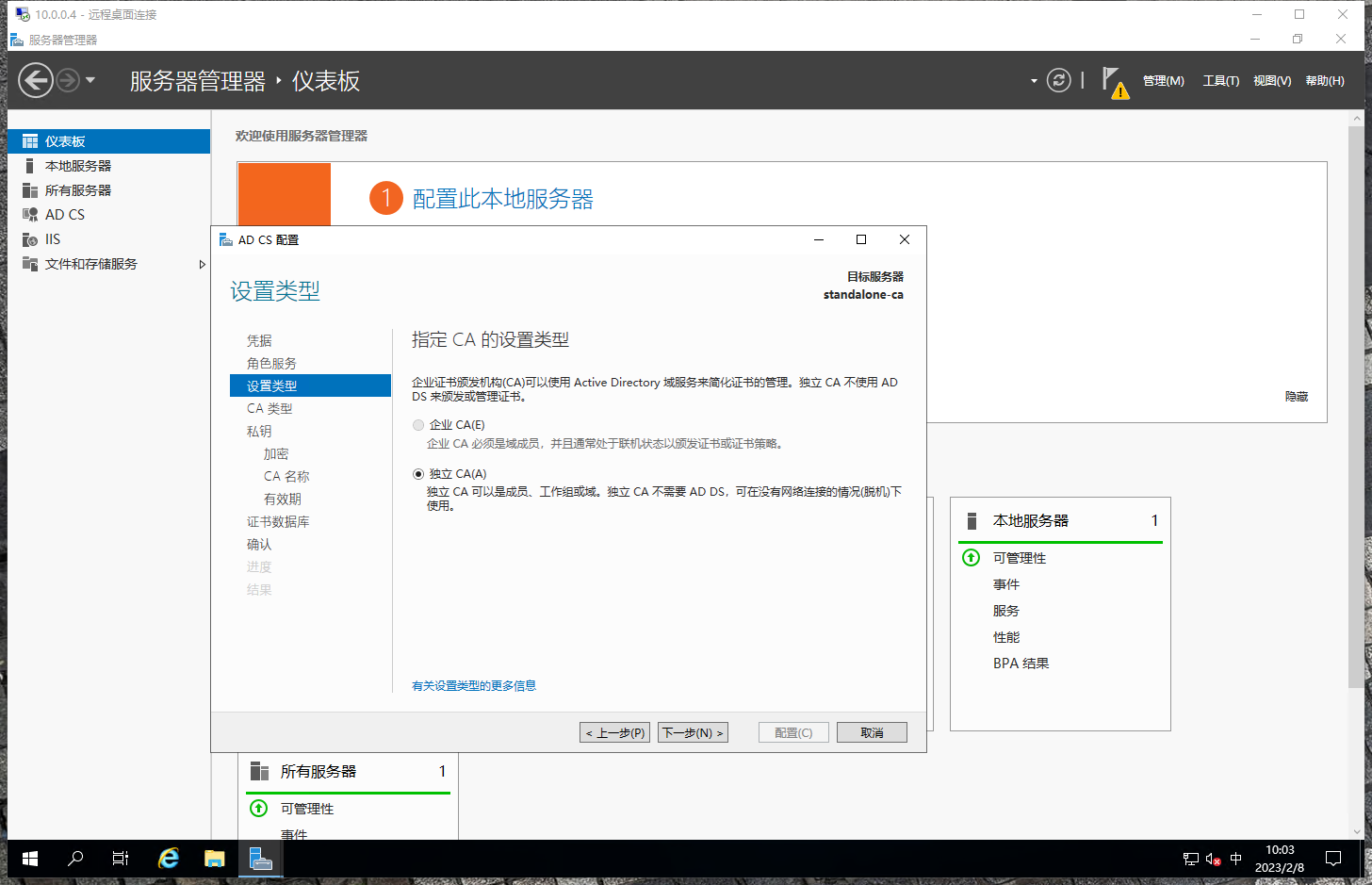

这里我们选择独立CA(企业CA要求该服务器必须在域内)

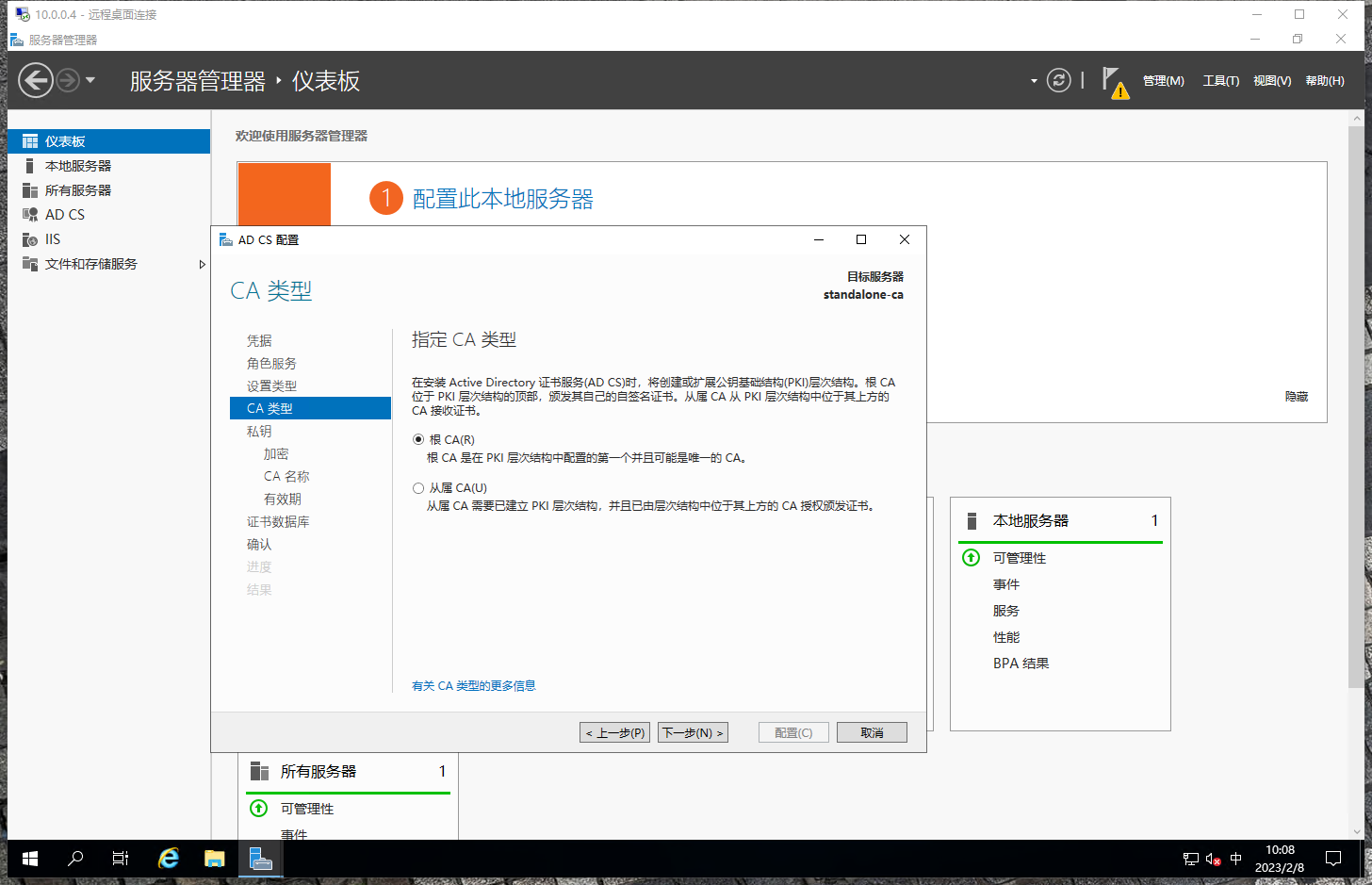

选择根CA,该机器将提供内网环境下唯一CA服务。

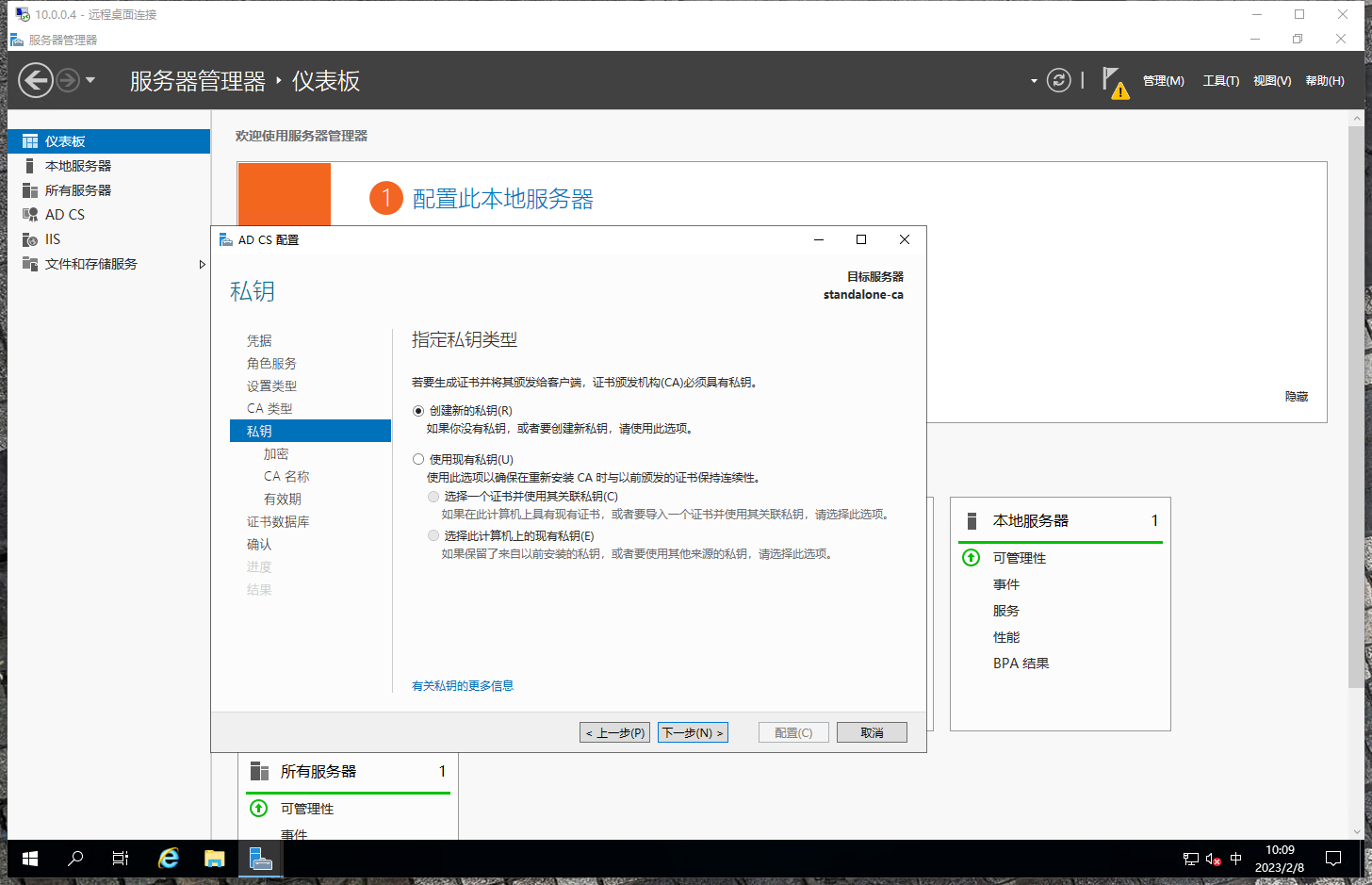

选择创建新的私钥,这里我们将使用全新私钥来创建证书,如果需要导入以前的证书,可以参考之前发过的企业CA迁移方案的文章。

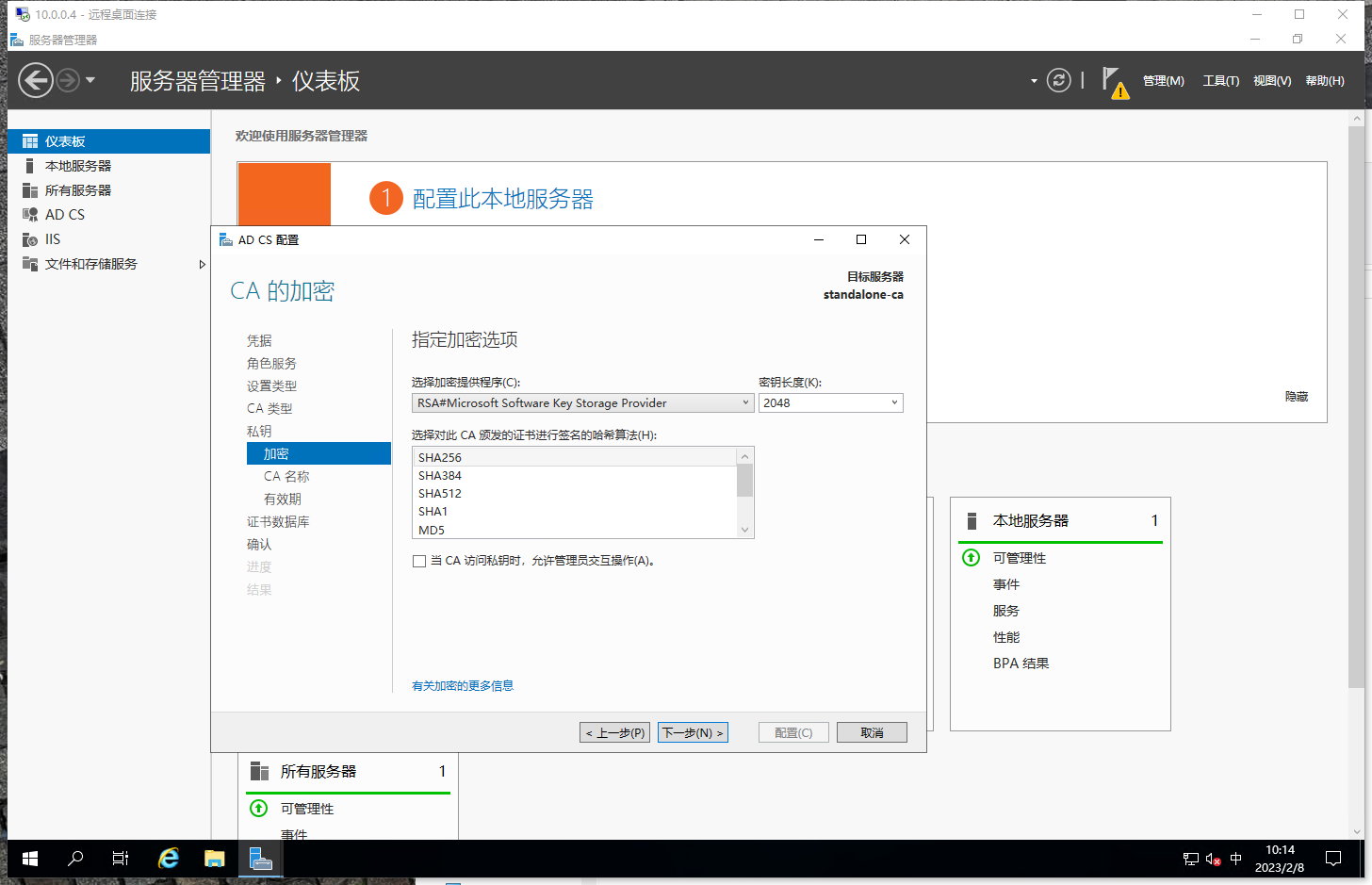

这里可以根据需求选择指定加密选项,这里我们选择默认项

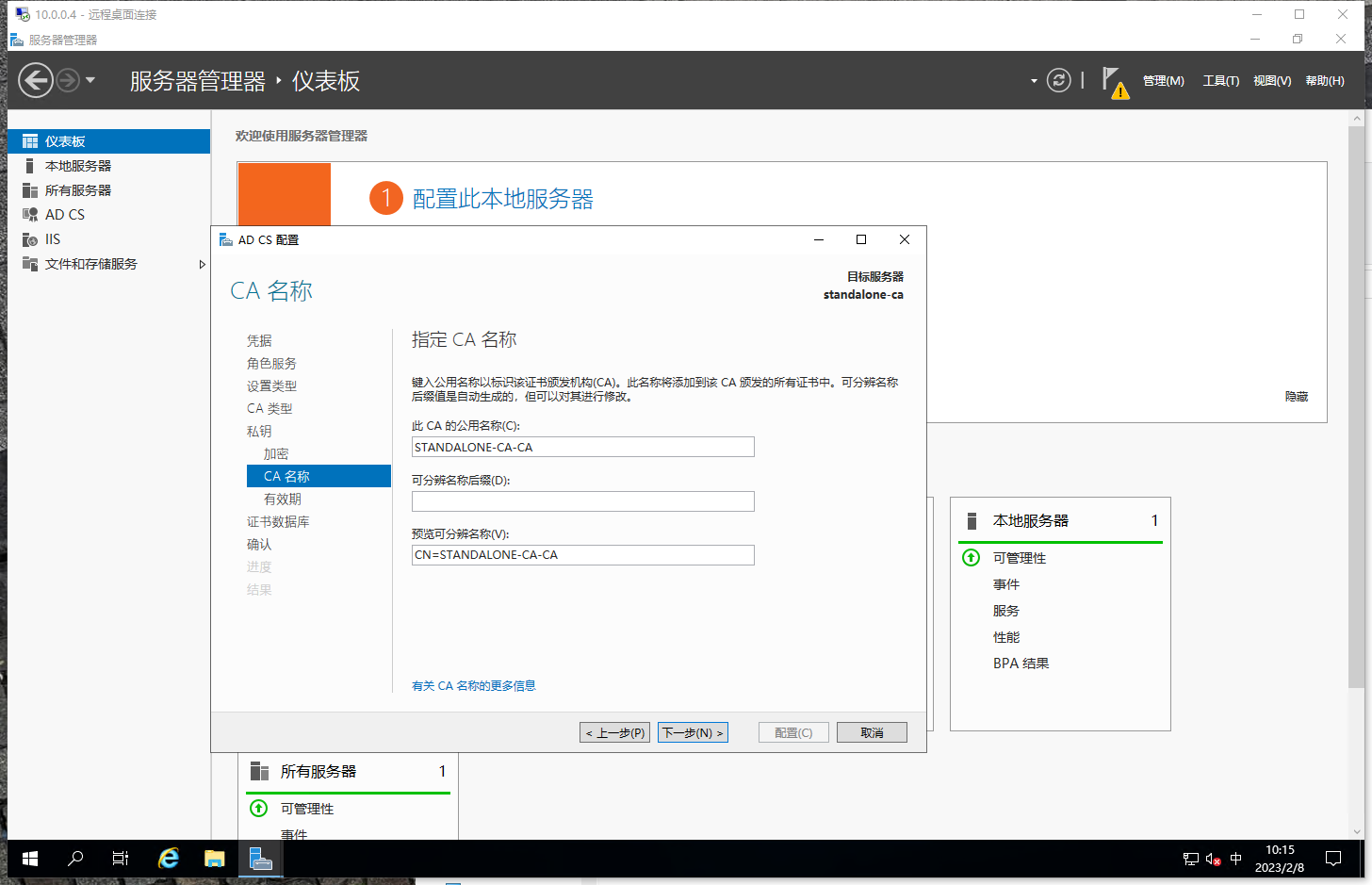

使用默认项指定CA名称

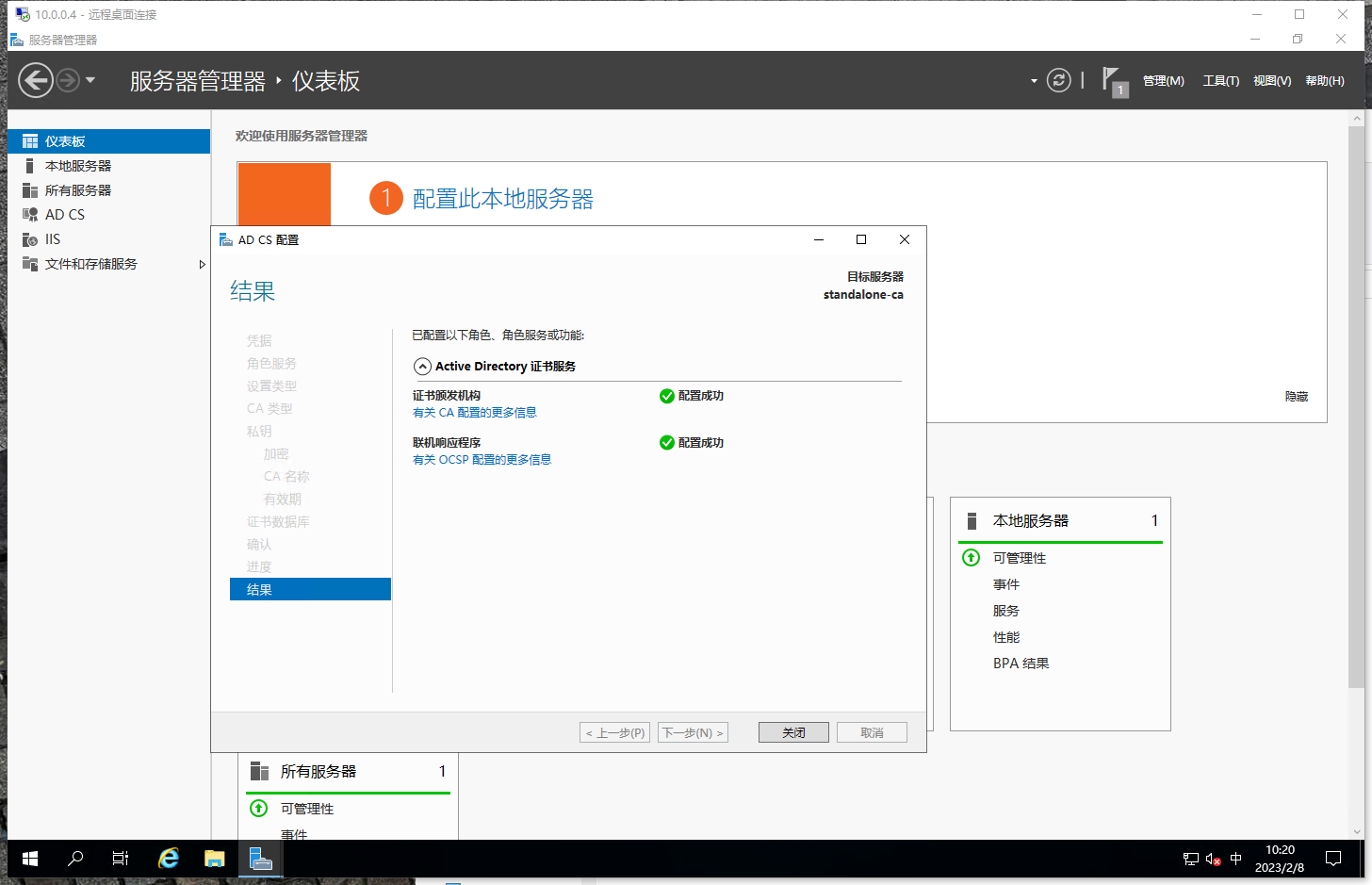

后续内容使用默认选项进行配置。在确认界面点击配置完成初始化

针对跨网段环境下的CDP和AIA修复

注意,该部分内容将会使用到

Web注册服务以及证书颁发机构,操作前请提前添加此功能。

注意,本部分参考在 CA1 上配置 CDP 和 AIA 扩展 | Microsoft Learn Server 2016 + Win10 搭建CA证书登录环境_wosky01084的博客-CSDN博客

注意,若需要理解CDP和CRL相关内容,可参考安装、配置和管理证书颁发机构2823A_02 - 百度文库 (baidu.com)

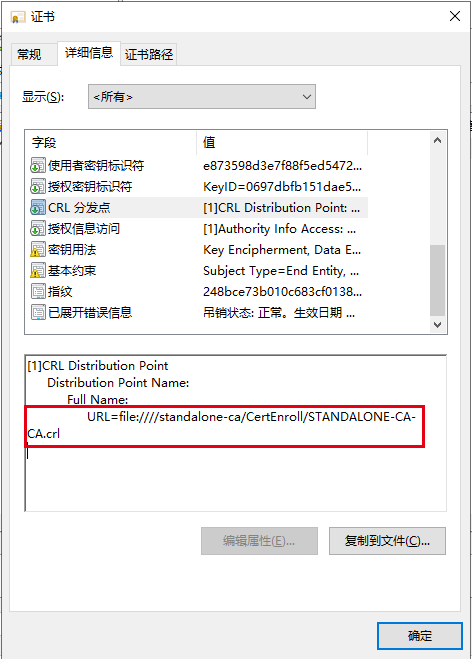

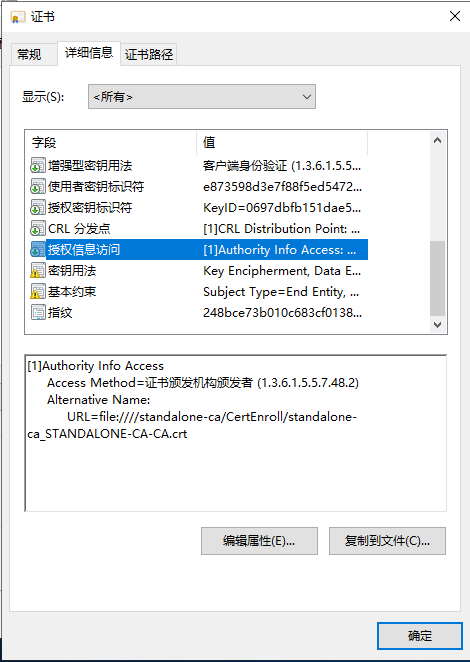

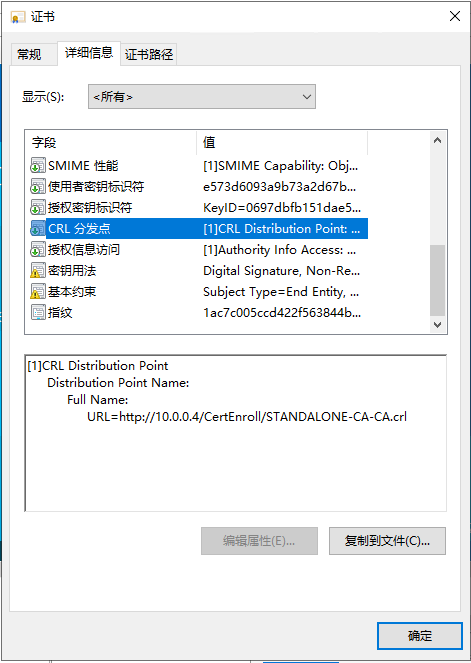

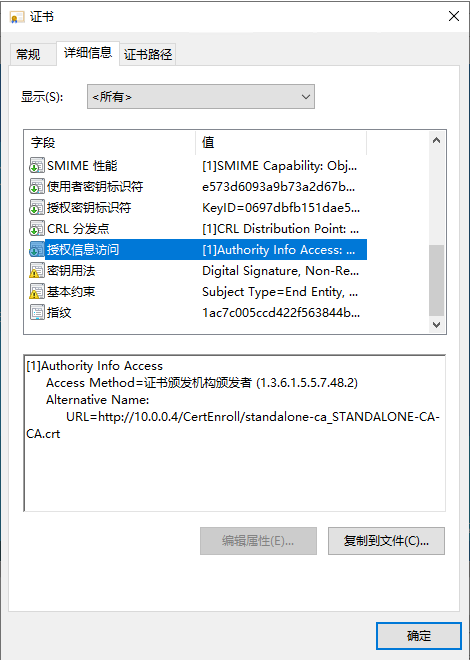

在standalone-ca的证书颁发机构签发出来的证书中包含CDP信息以及AIA信息,默认这些信息仅允许通过机器名来访问,但是对于多个子网的情况下,我们无法解析机器名对应的IP。

[例] 无法正常吊销的证书

这里可以通过两种方式来解决

- 修改DNS来添加指向

- 修改证书签发信息,直接包含可访问的地址

这里我们将会讲解如何通过第二种方式来解决该问题。

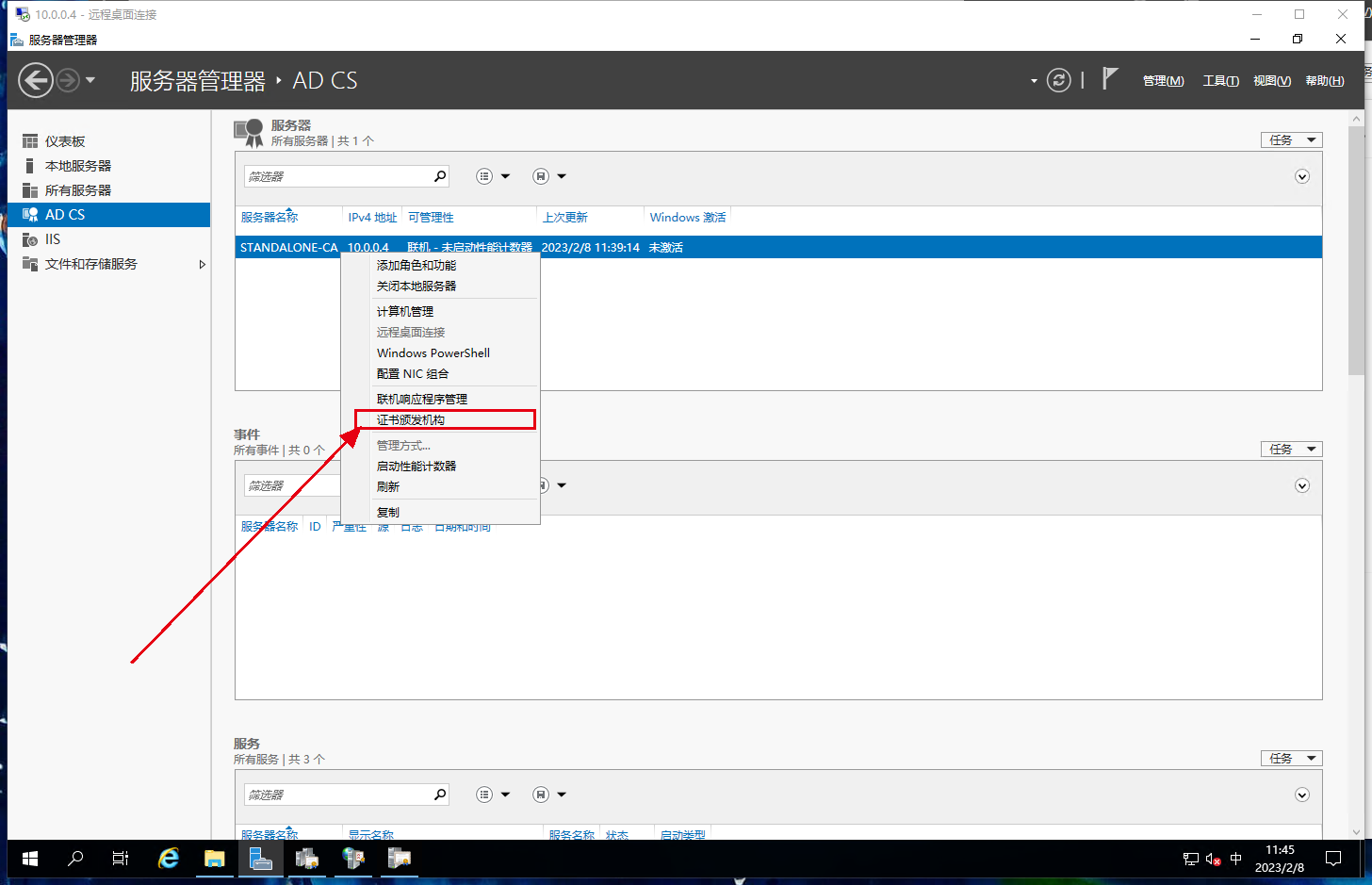

打开证书颁发机构工具

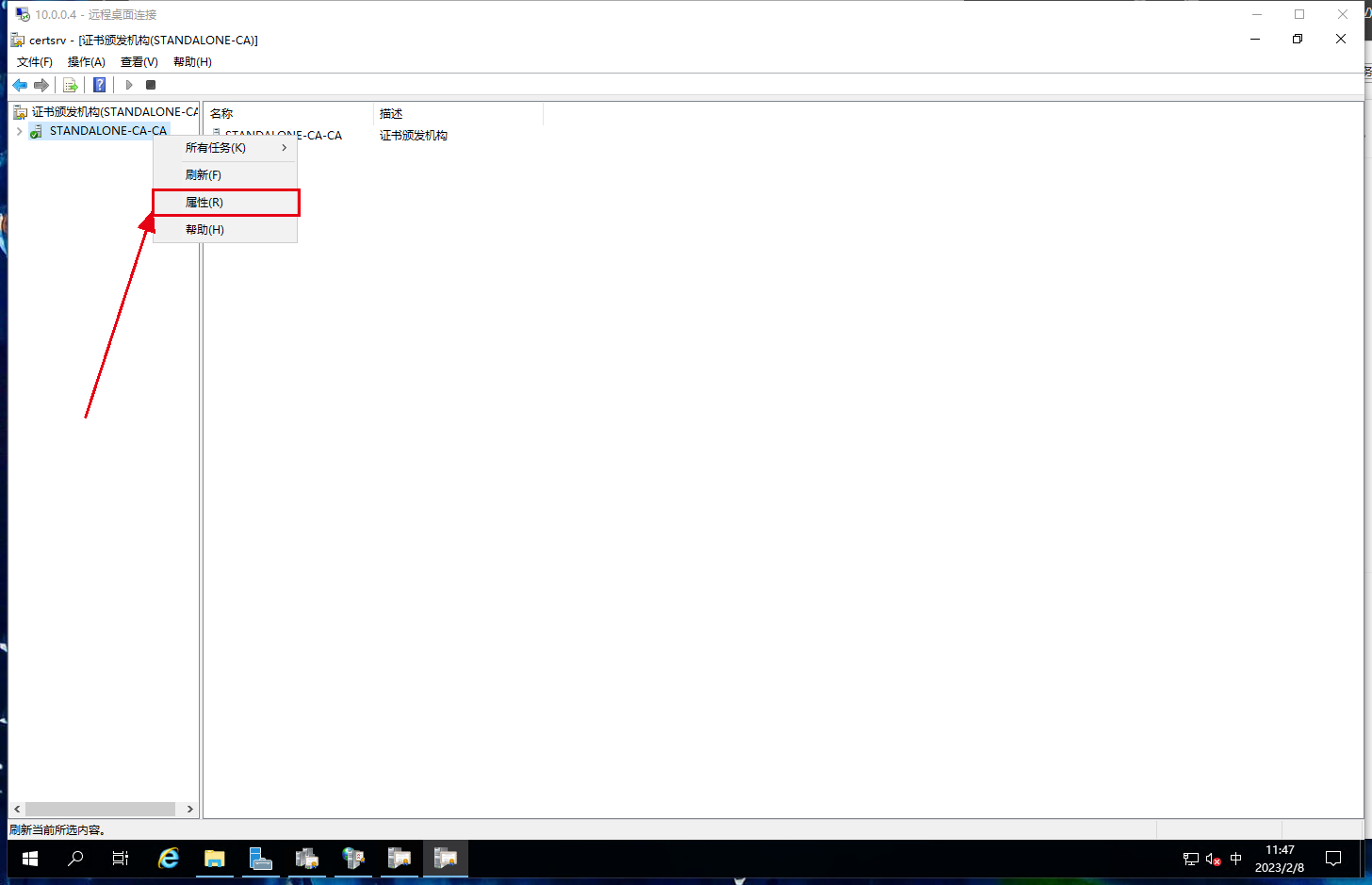

在根证书上右键点击属性

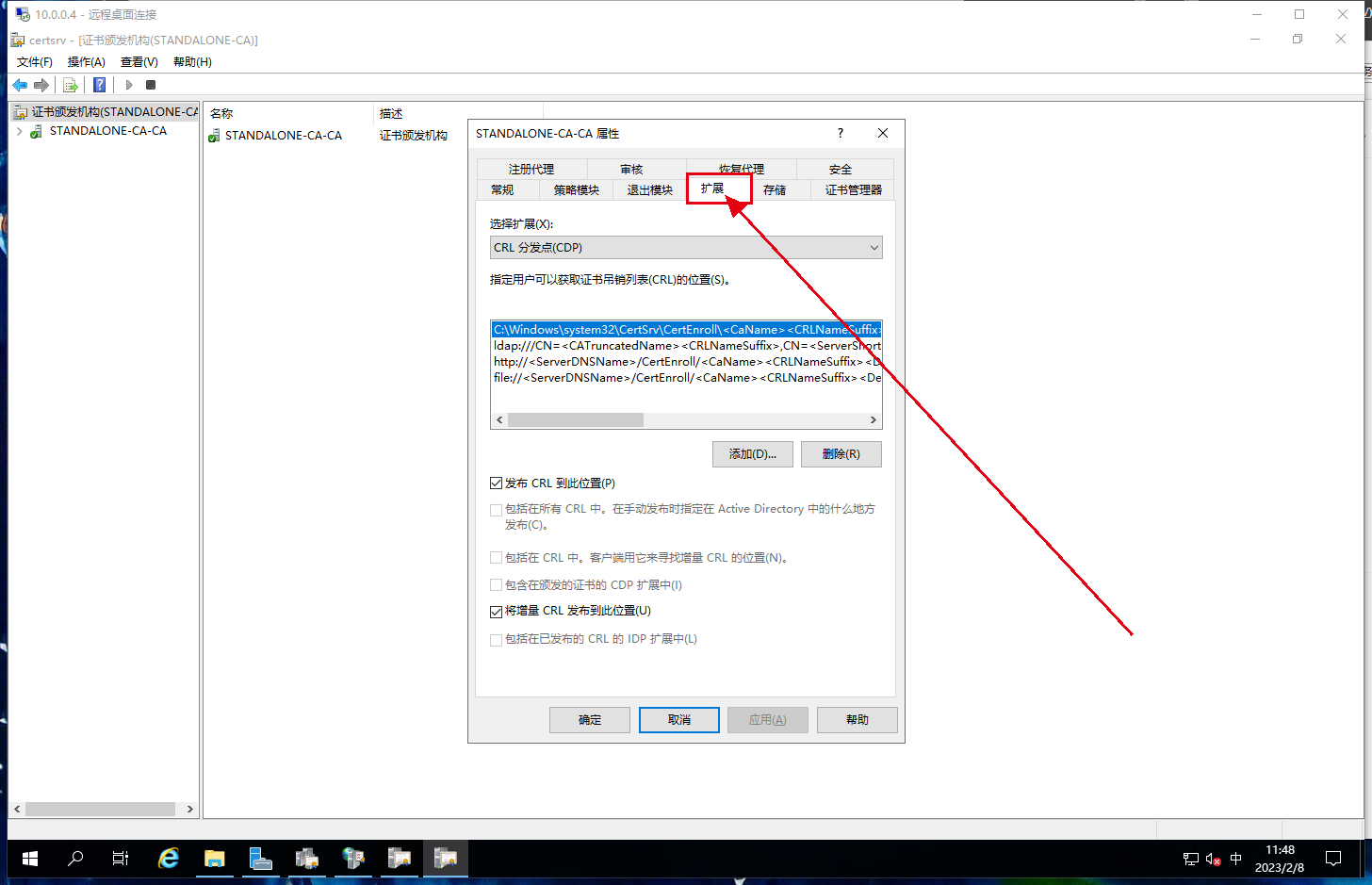

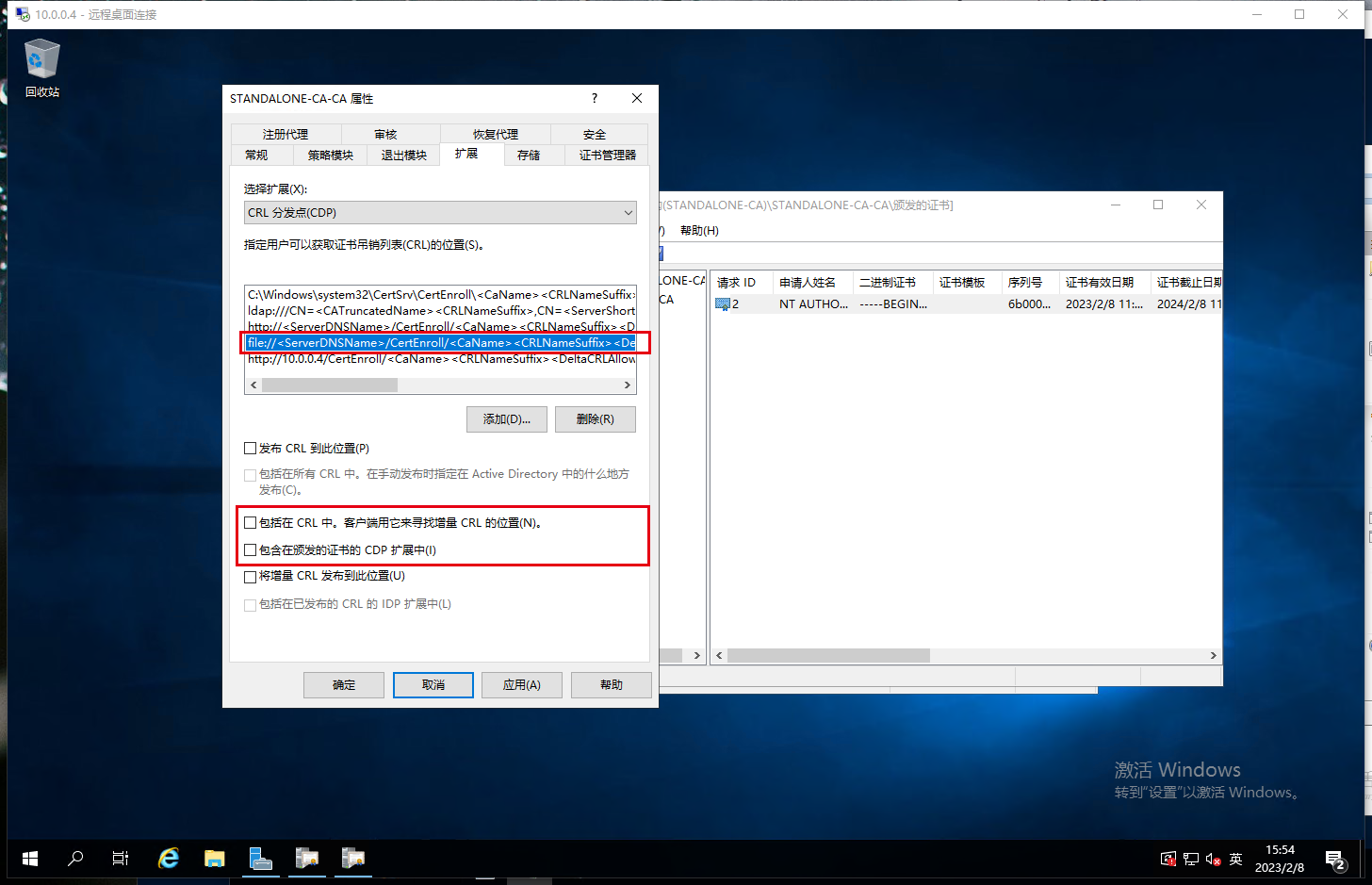

在属性窗口选择拓展选项卡,

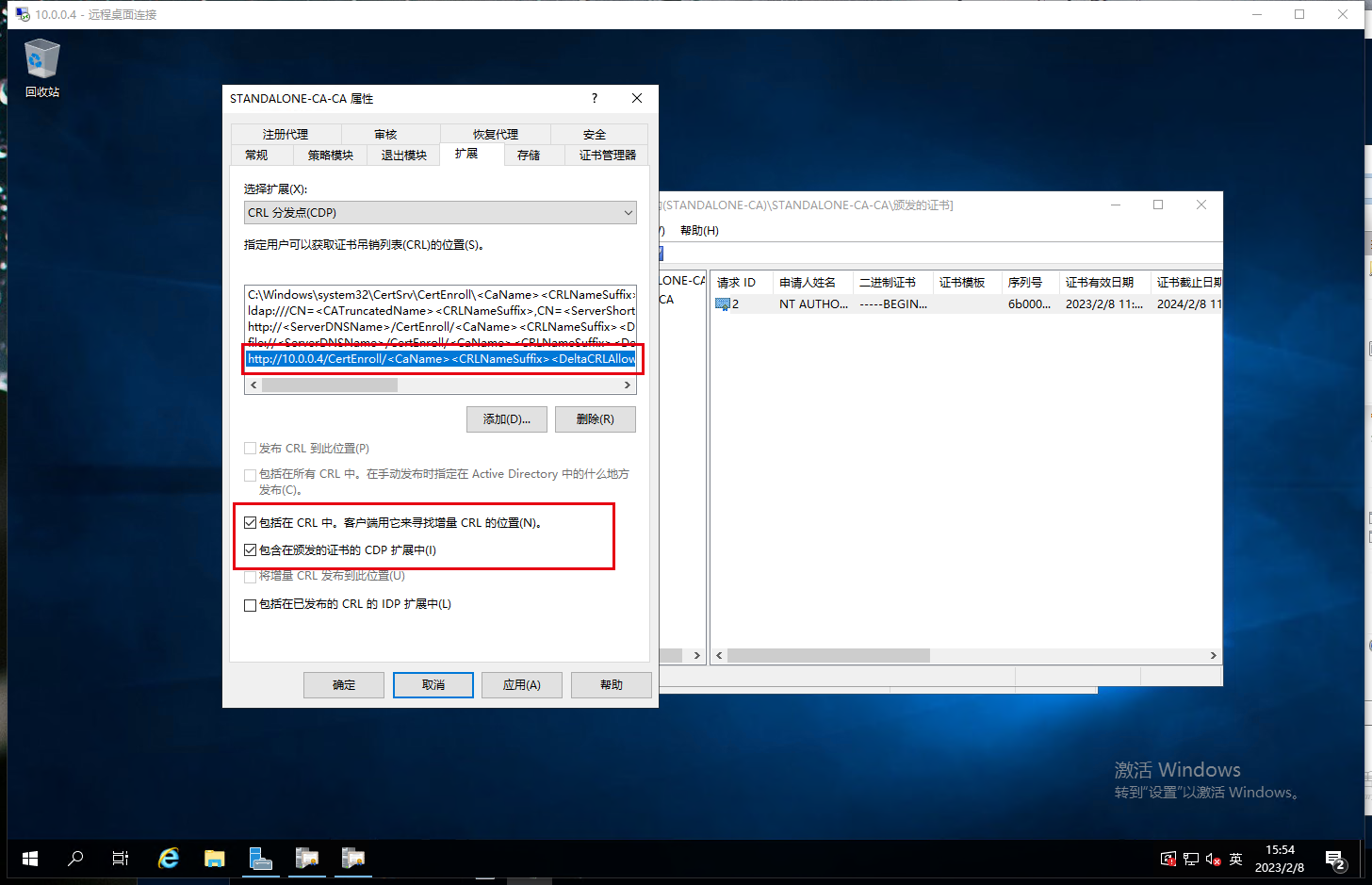

我们将会添加一条新的CRL分发点,并勾选以下配置,(注意请不要照抄添加弹窗下给出的参考分发点信息,其中CAName需要修改为CaName,这里是一个微软的BUG)

CRL分发点位置http://10.0.0.4/CertEnroll/<CaName><CRLNameSuffix><DeltaCRLAllowed>.crl

同时我们将取消勾选默认分发点的配置

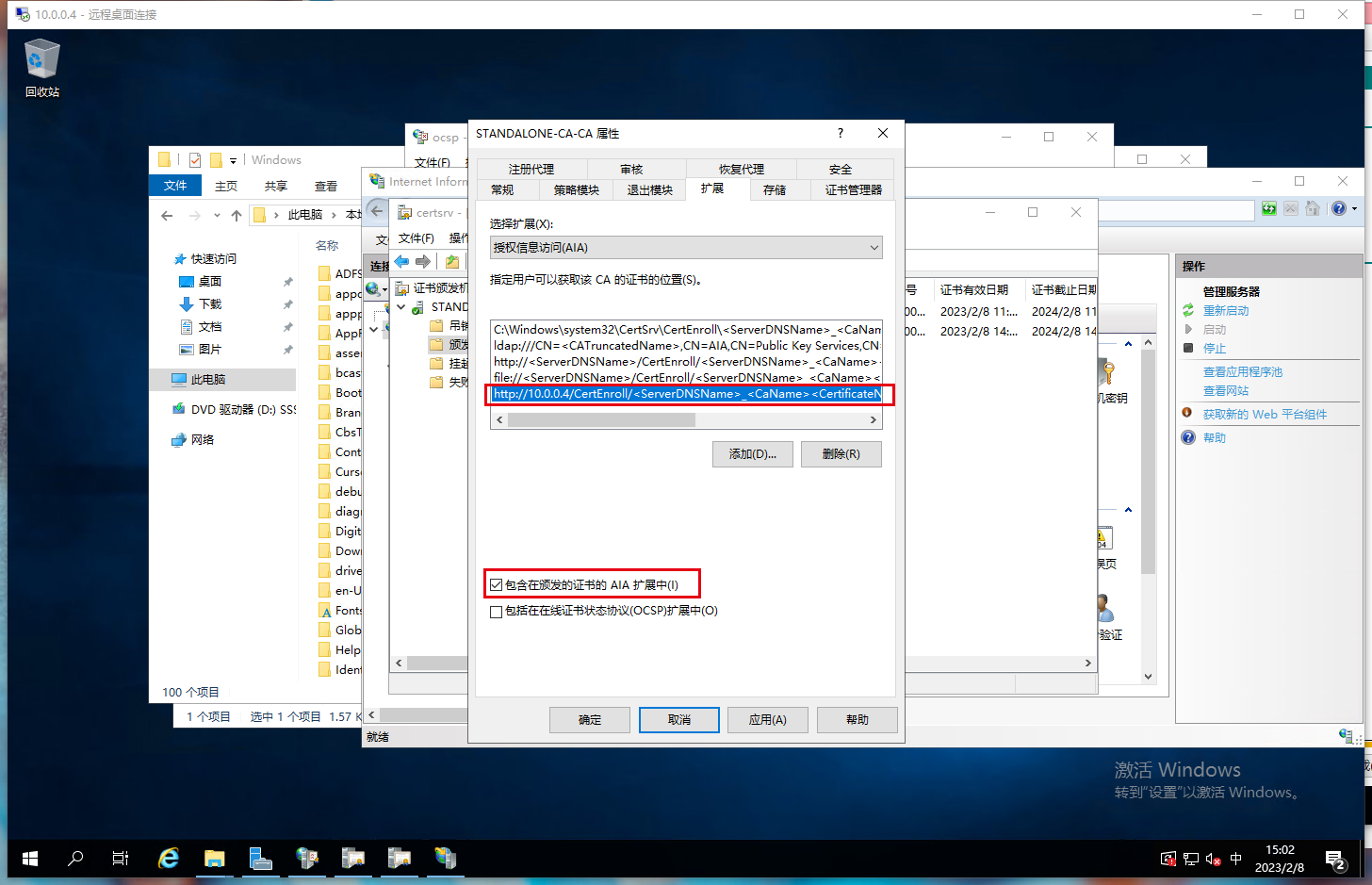

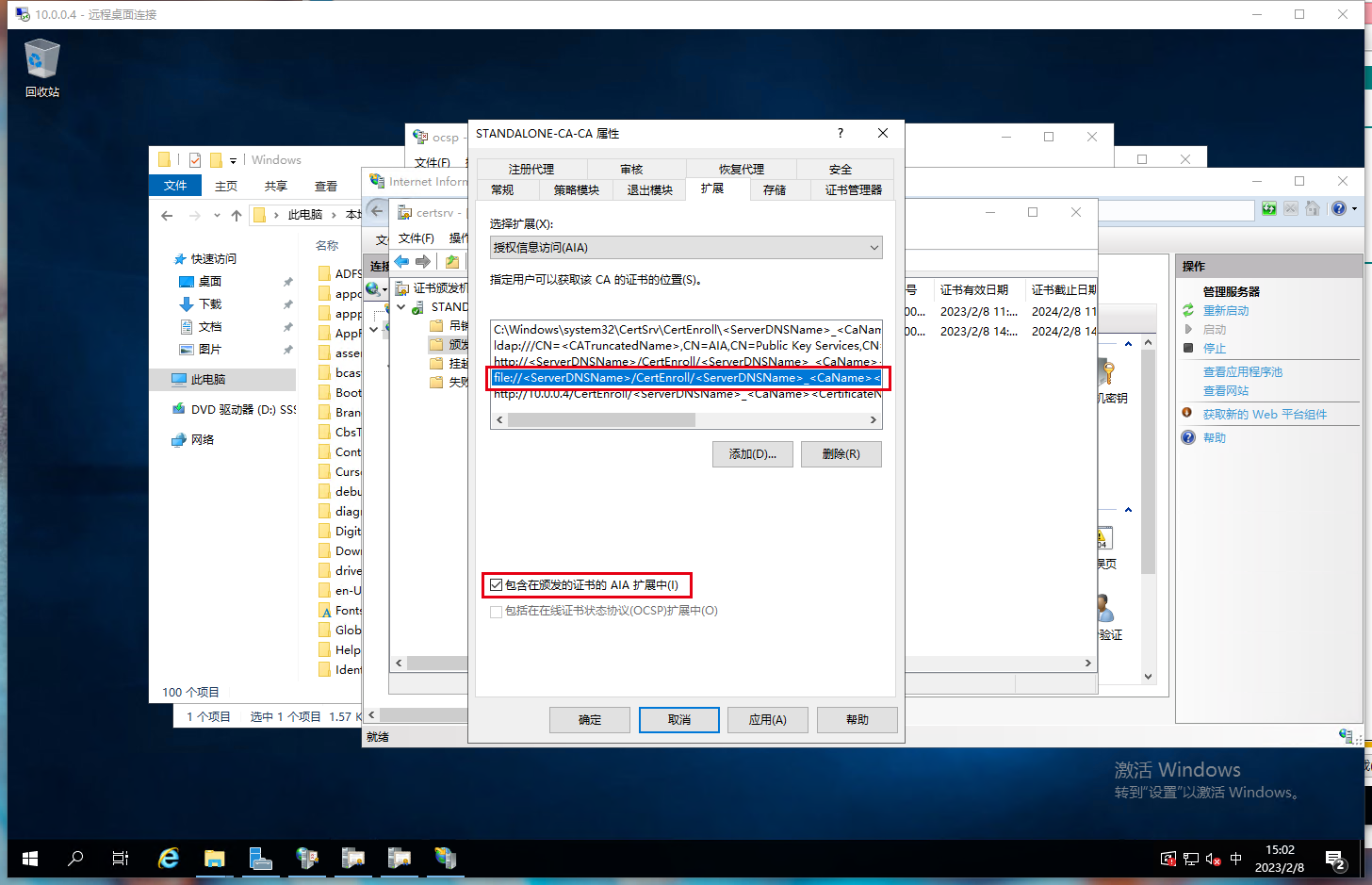

添加新的AIA拓展信息

http://10.0.0.4/CertEnroll/<ServerDNSName>_<CaName><CertificateName>.crt

同时我们取消勾选掉默认AIA信息

注意,我们也可以将前期配置好的OCSP服务器信息添加到OCSP拓展。

完成上述配置后重启AD CS,再次签发的证书即可成功应用新配置。

补充内容:环境预配置

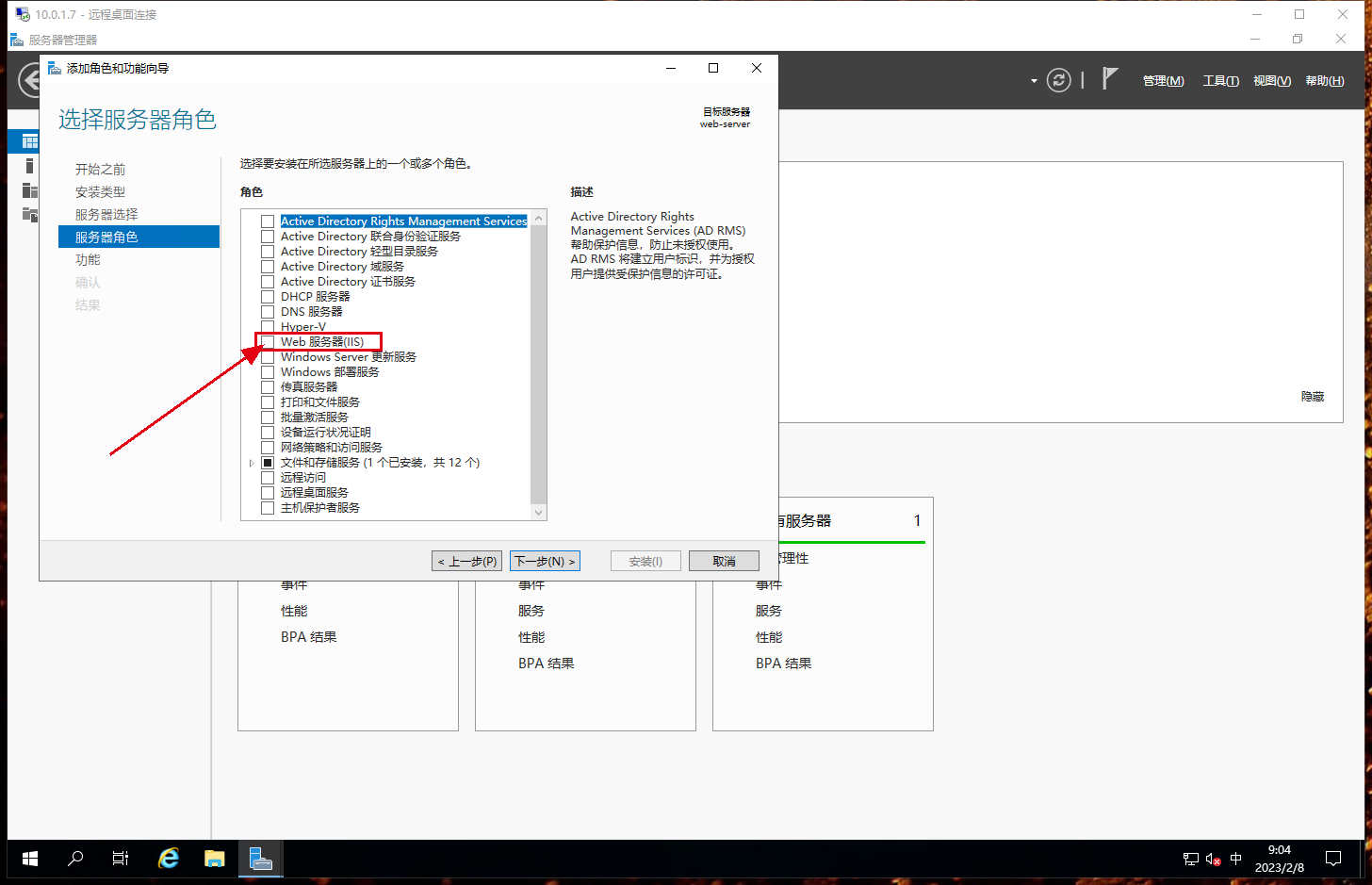

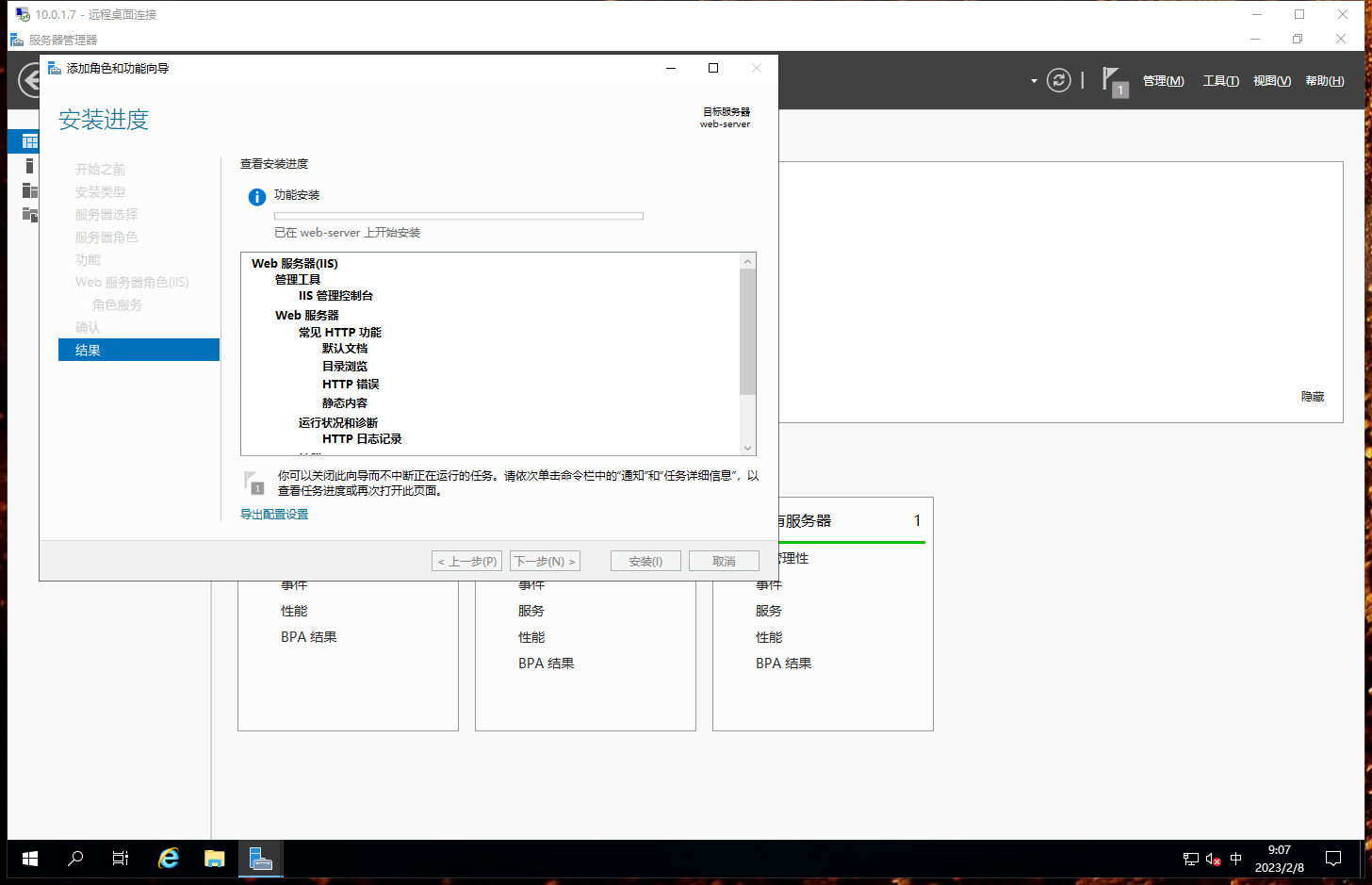

为web-server添加IIS功能

打开服务器管理器,点击仪表盘中添加角色和功能

在添加角色和功能向导界面采用默认设置,点击下一步。在服务器角色界面选择Web服务器(IIS),在弹出的窗口中保持默认并点击添加功能。

继续在添加角色和功能向导界面采用默认设置,点击下一步,直到进入确认界面,点击安装。

当安装完成后重启操作系统,web-server配置完成。

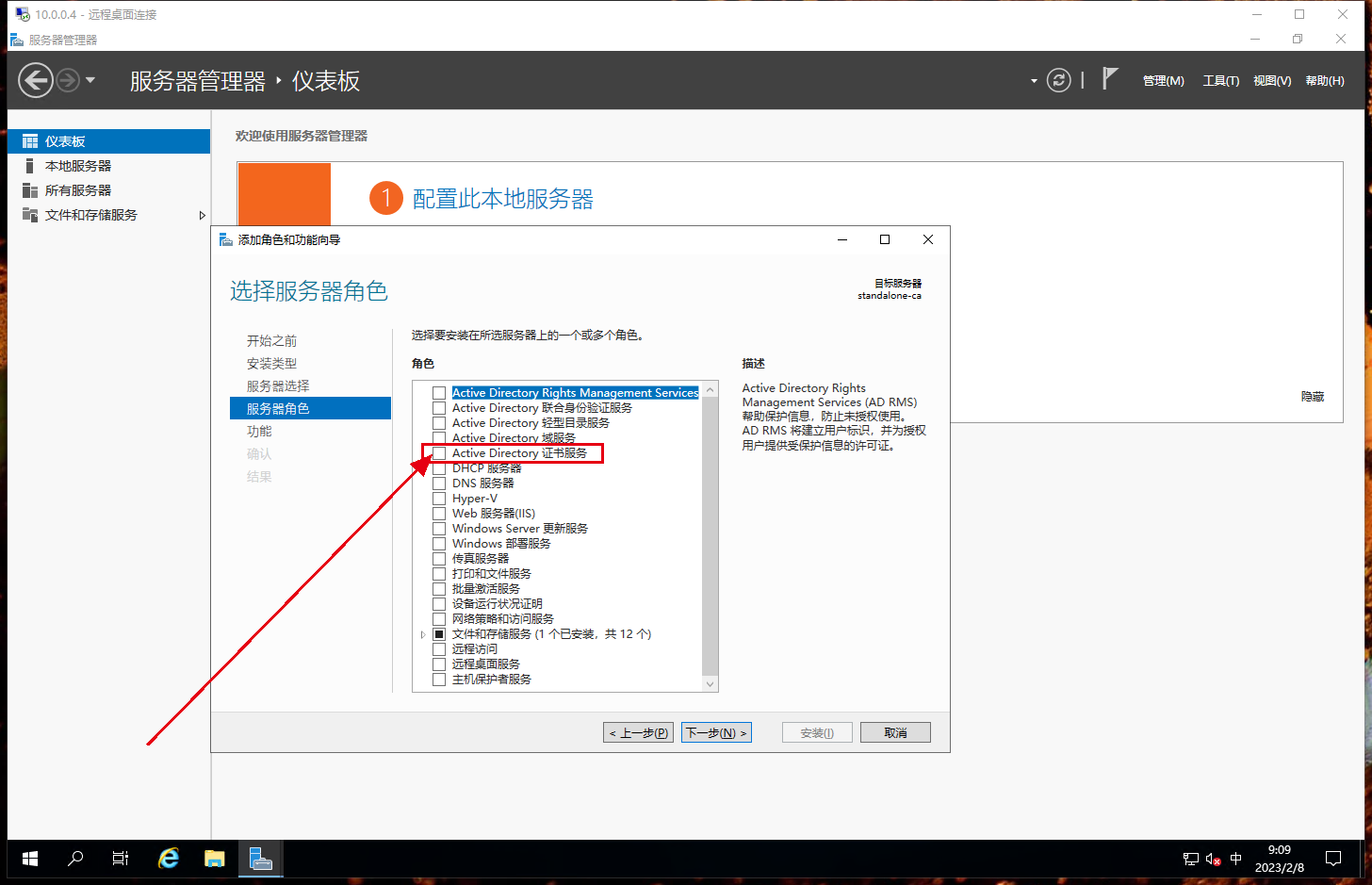

为standalone-ca添加Active Directory 证书服务

打开服务器管理器,点击仪表盘中添加角色和功能

在添加角色和功能向导界面采用默认设置,点击下一步。在服务器角色界面选择Active Directory 证书服务,在弹出的窗口中保持默认并点击添加功能。

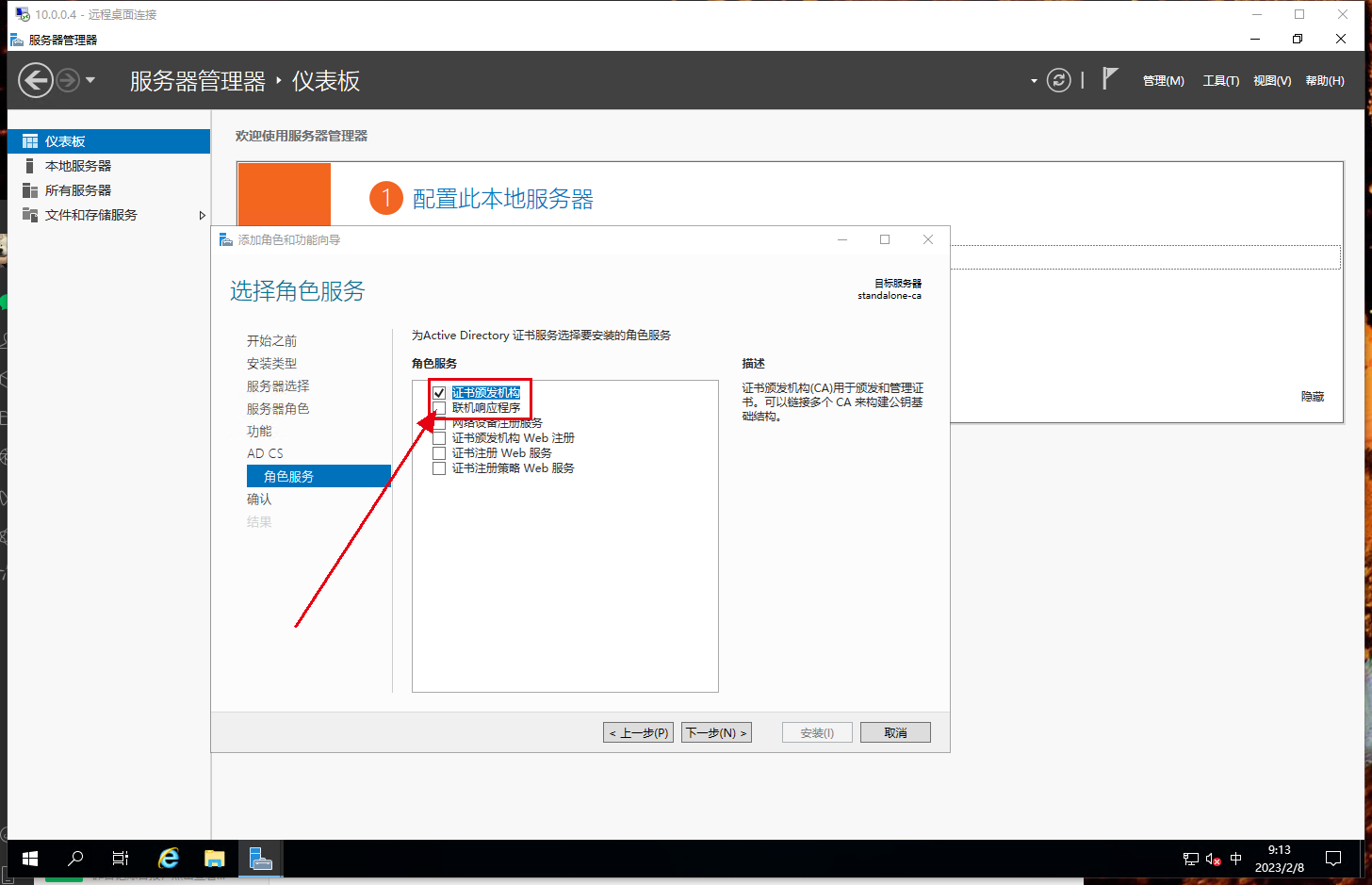

在AD CS的角色服务界面选择证书颁发机构和联机响应程序,在弹出的窗口中保持默认并点击添加功能。

继续在添加角色和功能向导界面采用默认设置,点击下一步,直到进入确认界面,点击安装。

当安装完成后重启操作系统,standalone-ca配置完成。

注意,如果需要为用户提供

Web注册服务,需要另外为standalone-ca添加证书颁发机构Web注册角色,添加方式与上述操作类似。